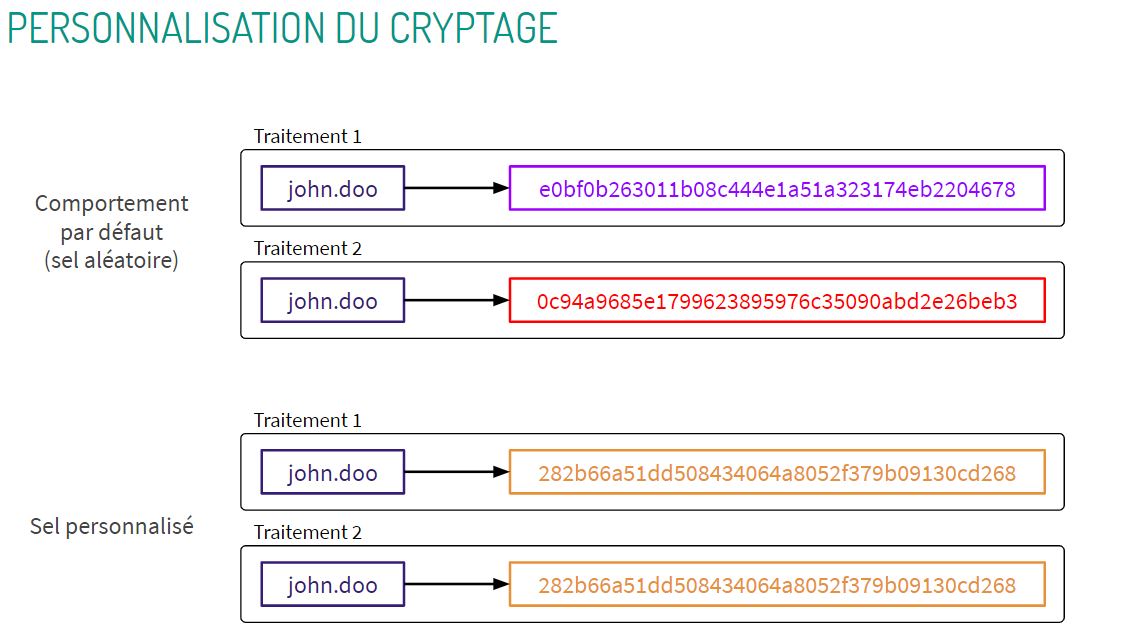

FAQ: Comment utiliser une clé de chiffrement personnalisée lors d'un traitement dans ezPAARSE ? – BLOG ezPAARSE

Des fuites de clés de chiffrement par défaillance matérielle peuvent rendre les réseaux vulnérables au cyberespionnage

ASHATA Clé USB 3.0 Sécurisée par Empreinte Digitale, clé USB Cryptée, clé USB par Empreinte Digitale, Cryptage Personnalisable, Reconnaissance Précise, Disque U en Métal pour Windows 7 : Amazon.fr: Informatique

![Coffre-Fort 2 clés 5 clés Anti-vol Serrure Super clé de cryptage très sûr Classe C Anti-vol 1 pièces (Color : 200)[1067] - Cdiscount Bricolage Coffre-Fort 2 clés 5 clés Anti-vol Serrure Super clé de cryptage très sûr Classe C Anti-vol 1 pièces (Color : 200)[1067] - Cdiscount Bricolage](https://www.cdiscount.com/pdt2/3/5/8/1/700x700/auc3358179091358/rw/coffre-fort-2-cles-5-cles-anti-vol-serrure-super-c.jpg)

Coffre-Fort 2 clés 5 clés Anti-vol Serrure Super clé de cryptage très sûr Classe C Anti-vol 1 pièces (Color : 200)[1067] - Cdiscount Bricolage